Introduction

La première étape lors d’une investigation numérique post mortem (à froid), est la duplication du/des disque(s) dur à analyser. Cette étape vise à fournir à l’enquêteur une copie sur laquelle il pourra travailler. Afin d’avoir une copie parfaite, il est évident qu’il ne faut pas modifier le média lors de la copie, mais également ne rien oublier lors de la duplication, en effet l’oubli d’une zone pourrait laisser passer des informations déterminantes lors de la phase d’enquête.

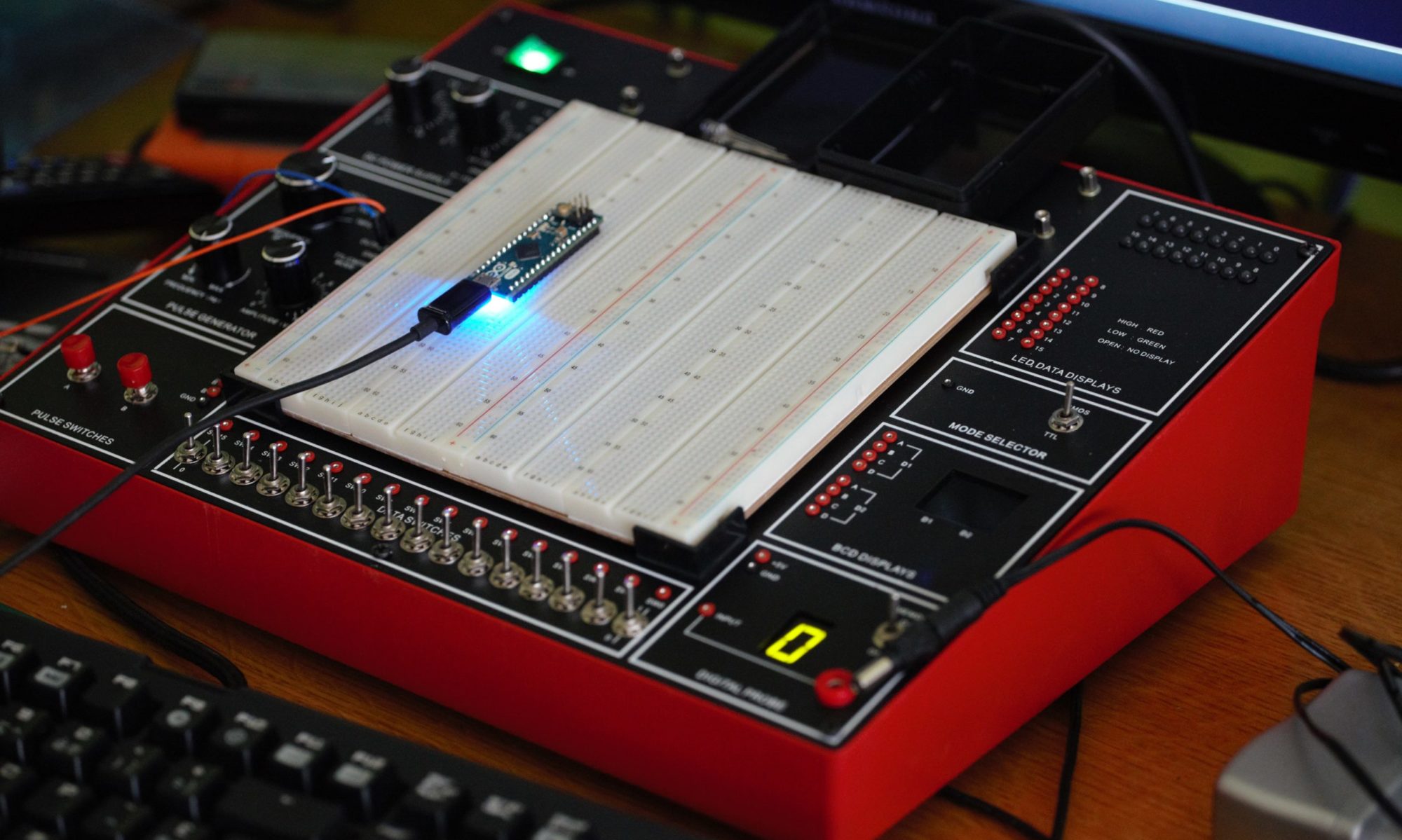

Le ComboDock est un bloqueur en écriture qui permet à un ordinateur de consulter le contenu d’un disque dur sans risquer d’en modifier le contenu. Il possède aussi un mode lecture/écriture qui permet de l’utiliser comme une simple station d’accueil.

Il supporte les disques durs des types suivants :

- PATA/IDE 2.5″ drives (avec un adaptateur PATA 25)

- PATA/IDE 3.5

- SATA 2.5″

- SATA 3.5″

- SATA SSD

- Hitachi 1.8″ drives (avec un adaptateur PATA 25)

- Toshiba 1.8″ drives (avec un adaptateur PATA 18-TOSH)

- MacBook Air 2010 (avec un adaptateur SATA MBA2010)

- MSATA (avec un adaptateur SATA mSATA)

- Mini PCIe PATA (avec un adaptateur PATA mPCIe)

- Mini PCIe SATA (avec un adaptateur PATA mPCIe)

- Mini PCIe USB (avec un adaptateur PATA mPCIe)

Il peut être connecté à un ordinateur via les ports suivants :

- Une paire de FireWire 800: jusqu’à 800 Mbps

- USB 2.0 Micro-B

- USB 3.0: jusqu’à 5 Gbps

- eSATA: jusqu’à 3 Gbps

Il possède un port d’administration qui permet d’utiliser l’utilitaire « Forensic Software Utility » indépendamment des autres connexions.

Ce dernier utilitaire est précieux car il détecte les zones cachées HPA (Host Protected Area) et DCO (Device Configuration Overlay).

La HPA est souvent utilisée afin d’y stocker des outils de diagnostic et/ou de restauration système (afin d’économiser les dépenses occasionnées par les dvd de restauration fournis précédemment par les constructeurs), on la retrouve également parfois dans les systèmes « anti-vol » puisqu’elle résiste aux formatages.

La DCO est par contre utilisée afin de permettre aux constructeurs d’acheter différentes marques de disque dur et de choisir la taille sous laquelle apparaîtra le disque dur (par exemple un disque dur de 160Go apparaîtra sous la forme d’un disque dur de 120Go) afin de les faire paraître uniforme.

Ces zones ne sont normalement pas visibles depuis un système d’exploitation ou le BIOS, ce qui rend leur manipulation/détection non aisée par les utilisateurs.

Ces deux zones sont toutefois modifiables via l’utilisation d’outils spécialisés, ce qui permet à des individus ayant connaissance de leur existence de pouvoir y cacher des informations. Cette dissimulation peut même fonctionner vis-à-vis de certains outils servant lors d’une analyse forensique puisqu’il arrive que ceux ci ne prennent pas en charge ces zones.

Matériel nécessaire

Il vous faudra un espace de stockage supérieur à la taille du disque à examiner. La taille du disque à examiner doit prendre en compte les zones HPA et DCO. Dans l’exemple ci-dessous je vais utiliser un disque dur externe de 4To en USB 3.0 pour extraire et examiner des disques durs de maximum 3To. Cet espace de stockage ne peut être un lecteur réseau. Vous ne pourrez pas utiliser directement un NAS même en assignant un point de montage.

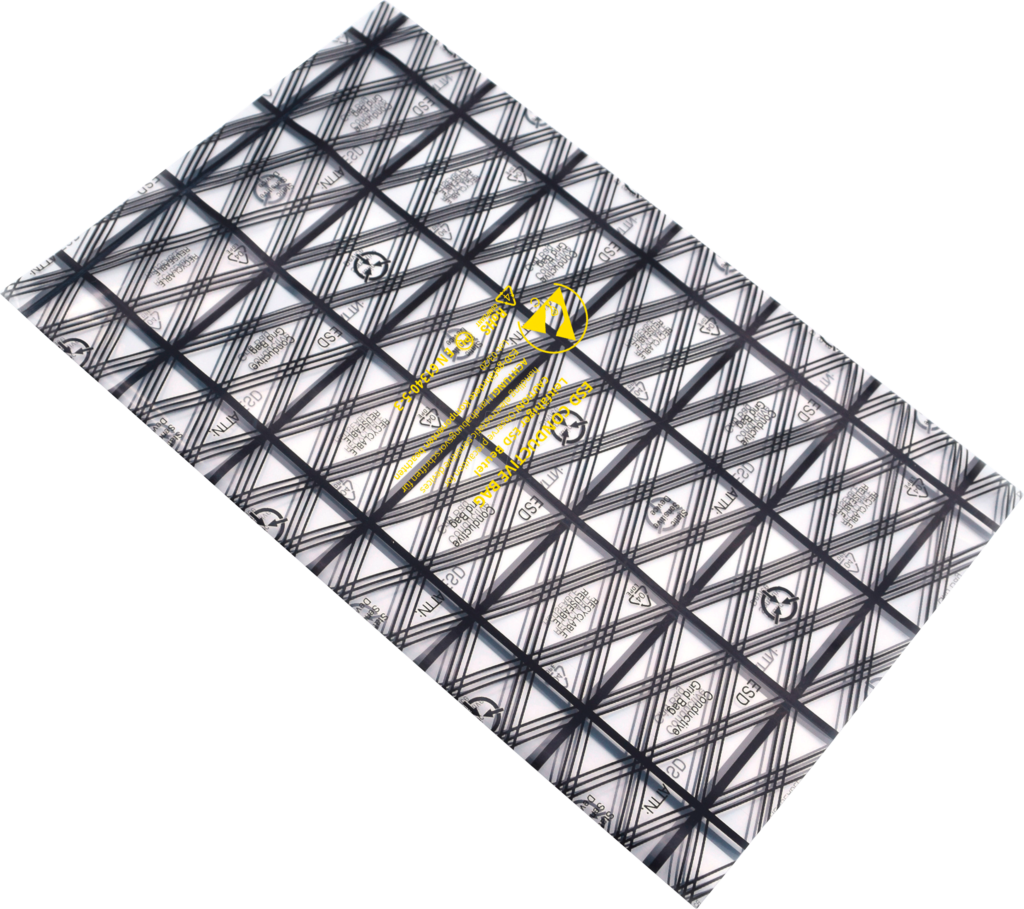

Je vous recommande de ne pas poser directement les disques durs à inspecter sur votre bureau. J’utilise des sacs de protection antistatiques (emballage de carte mère) pour les poser dessus.

Logiciels utilisés

| CRU Forensic Software Utility (3.2.0.11) https://wiebetech.com/software/forensic-software-utility/ The CRU Forensic Software Utility provides an easy-to-use method to interact with and validate functionality of various CRU WiebeTech forensic products and drive docks. | |

| AccessData FTK Imager https://marketing.accessdata.com/imager4.3.1.1 (4.5.0) FTK® Imager is a data preview and imaging tool used to acquire data (evidence) in a forensically sound manner by creating copies of data without making changes to the original evidence. | |

| CRU WriteBlocking Validation Utility (2.0.2.1) https://wiebetech.com/software/writeblocking-validation-utility/ The WriteBlocking Validation Utility provides an easy-to-use method to determine if a hardware writeblocker blocks low-level hard drive commands. | |

| Autopsy (4.19.2) https://www.autopsy.com/download/ Autopsy® is the premier end-to-end open source digital forensics platform. Built by Basis Technology with the core features you expect in commercial forensic tools, Autopsy is a fast, thorough, and efficient hard drive investigation solution that evolves with your needs. |

Documentations

Forensic Combo Dock

Tableau des coûts pour une valise prête à l’emploi

| Quantité | Désignation | Prix TTC |

|---|---|---|

| 1 | CRU WiebeTech Forensic ComboDock https://wiebetech.com/products/forensic-combodock-v5-5/ | 292,61 € |

| 1 | Facture DHL de droits et taxes | 74,00 € |

| 1 | Hub 4 Ports USB 3.0 Ultra Fin 5 Gb/s https://www.amazon.fr/gp/product/B00Y25XFGK/ | 14,99 € |

| 1 | Disque Dur Externe Portable LaCie Rugged Mini, 4 To, USB 3.0 2.5″ https://www.amazon.fr/gp/product/B01789QMUW/ | 120,99 € |

| 1 | Clef USB 16 Gb USB 3.0 https://www.amazon.fr/gp/product/B07TW32M4F/ | 5 € |

| 1 | Malette avec mousse perforée 27 x 24,5 x 13 cm https://www.amazon.fr/gp/product/B08K3K3VBG/ | 20,32 € |

| 1 | Câble USB Type A vers USB Type Micro (Port d’administration) | |

| Total | 527,91 € |

Procédure

Si votre disque à inspecter est dans un matériel tel qu’un WD Book, vous devez l’extraire auparavant. Le contrôleur intégré est à même de pouvoir modifier le disque par lui-même. Votre blocage en écriture peut devenir caduque.

Vous devez installer à minima les logiciels Forensic Software Utility & FTK Imager pour poursuivre.

Vous devez synthétiser le contexte avant l’investigation :

- Période et date de l’incident ou des doutes

- Utilisateur(s) concerné(s)

- Vecteur(s) d’attaque(s)

- Symptômes

- Laps de temps

Le ComboDock doit être éteint. Posez le disque sur une surface antistatique, puis connectez le au ComboDock via les câbles adéquats (SATA/IDE/PATA), ainsi qu’à la sortie d’alimentation.

De l’autre côté du Combodock, connectez le port d’administration (USB Micro) et le port de réception des données (USB Type B) au HUB USB 3.0 ou directement sur le PC. Il est vivement conseillé d’utiliser un port USB 3.0 pour les données ou le HUB USB. Le taux de transfert peut atteindre jusqu’à 5 Gbits/s alors que celui de l’USB 2.0 est limité à 480 Mbits/s. L’USB 3.0 est donc théoriquement jusqu’à dix fois plus rapide que la version précédente de la norme. Le port d’administration ne nécessite pas d’être connecté à de l’USB 3.0. Il est lui-même USB 2.0.

Le débit est d’autant plus important que les bonnes pratiques sont d’effectuer 3 clones par 3 moyens différents et de contrôler la somme d’intégrité de ceux-ci. Ils doivent être identiques.

Lexique

- Imaging : Capturer des données sans modifier l’intégrité

- Evidence : Indice servant de preuve

- Artefact : Indice obtenu par l’usage d’outils (pouvant être un fichier, image, log, programme vidéo, …)

- Chain of evidence : Enregistrement des étapes de l’investigation garantissant que les preuves sont issue de manières irrévocable.

- Chain of custody : Rapport établi lors de la saisie ou réception d’une information numérique contenant l’information sur le propriétaire antérieur, lieux et conditions d’acquisition, …

- Timeline : Collecte de donnée entre plusieurs dates

- First responder : Première personne arrivant sur les lieux